Il sensore di livello radar è a prova di hacker

VEGAPULS 6X è il sensore di livello radar che soddisfa i massimi standard attualmente disponibili per la sicurezza informatica. Perché un impianto è davvero sicuro se lo sono anche tutti i componenti installati. Ne parliamo con Daniele Romano di VEGA.

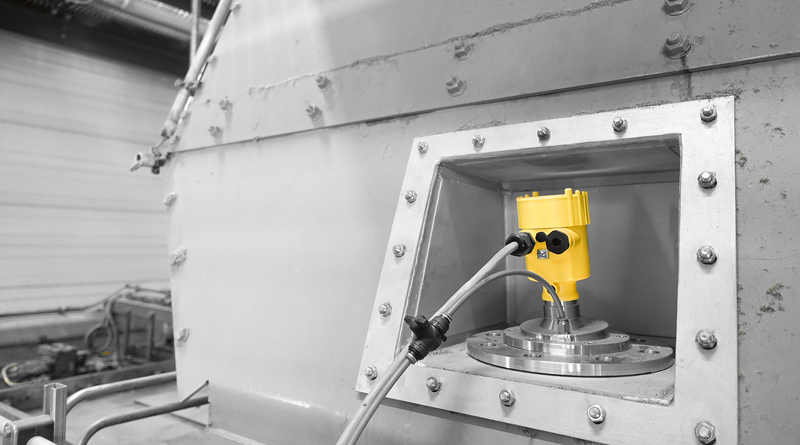

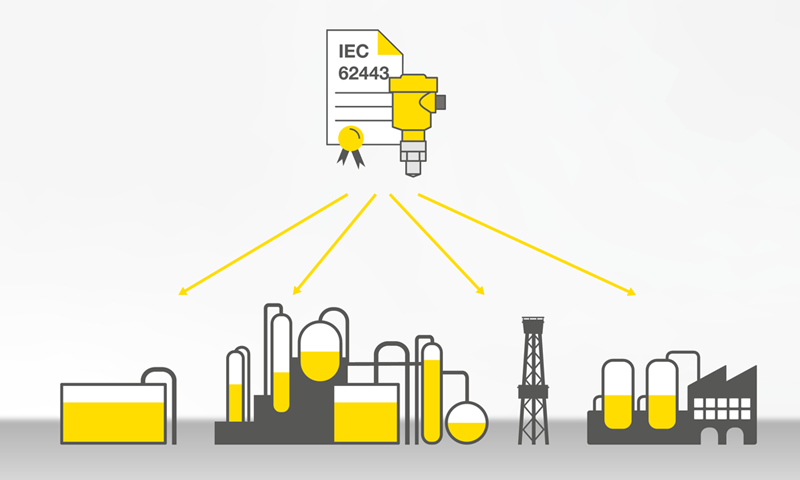

All’inizio dell’anno VEGA ha consegnato a un’azienda chimica tedesca il sensore di livello VEGAPULS 6X con cyber security integrata. Un chiaro segnale contro la crescente minaccia della criminalità informatica che interessa tutti i settori industriali. Lo strumento infatti è stato realizzato in modo da garantire una sicurezza aggiuntiva all’impianto a cui è destinato. È stato sviluppato conformemente alla norma IEC 62443-4-2 per la sicurezza informatica, soddisfacendo quindi i massimi standard attualmente disponibili nell’industria dei processi. Per una cyber security efficace, non basta che l’impianto sia sicuro di per sé, ma tutti i componenti installati devono essere conformi agli standard di sicurezza. Inoltre, le misure di protezione saranno potenziate sistematicamente, per garantire un funzionamento sicuro dell’impianto anche in futuro . Per scoprire in dettaglio i benefici che offre VEGAPULS 6X dopo l’implementazione dei requisiti per la cyber security, ne abbiamo parlato con Daniele Romano, Marketing Manager and Business Development Manager in VEGA Italia.

Quali sono le caratteristiche principali introdotte su VEGAPULS 6X?

«Una caratteristica essenziale è legata al fatto che i sensori, un tempo passivi perché letti solo dal sistema di controllo, ora sono intelligenti e hanno a bordo altri sistemi di comunicazione. Questa interconnessione digitale offre molti vantaggi dal punto di vista di Industry 4.0 come ben sappiamo. I dati di processo possono essere condivisi in più sedi nel mondo, e sfruttati per un’eventuale manutenzione preventiva e predittiva. Di contro, questa interconnessione può metterli a rischio, basti pensare alle modalità con cui ci si connette ai sensori tramite smartphone e tablet. Negli ultimi anni infatti la trasmissione wireless è sempre più utilizzata per far comunicare i sensori non solo coi sistemi, ma anche con dispositivi terzi. Cosa significa dal punto di vista della sicurezza informatica? Dobbiamo pensare che un impianto è sicuro se tutti gli “attori” si comportano in modo corretto. Per “attori” intendo i costruttori dell’impianto, i gestori e i fornitori di componenti come VEGA. La norma IEC 62443-4-2 per la sicurezza informatica indica cosa fare per rendere sicuro un impianto, e come devono comportarsi gli “attori” per lavorare in sinergia e migliorare la sicurezza informatica. L’obiettivo infatti è lo stesso per tutti: proteggere l’integrità e la sicurezza all’interno dell’impianto industriale».

Nella pratica in cosa si traduce tutto questo?

«Ci sono due tipi di protezione: una è prevista dal SIL (“Safety Integrity Level”) per la protezione delle macchine, e un’altra definisce quanto è importante che tutti adottino una valida difesa contro eventuali attacchi informatici. La normativa è molto complessa, in quanto tocca tutte le interazioni che ci possono essere all’interno di un impianto industriale. Quando invece parliamo di strumentazione, ci preoccupiamo solo di alcuni attacchi ben definiti che possono in un futuro più o meno prossimo rappresentare insidie per gli impianti. La normativa spiega quello che bisogna fare in quattro sezioni: la prima definisce i requisiti base che devono seguire tutti gli “attori” coinvolti nella gestione dell’impianto; la seconda e la terza sezione riguardano principalmente i costruttori e i gestori dell’impianto; la quarta sezione si rivolge a tutti i fornitori dei componenti e i dispositivi come noi».

Come deve essere un componente per essere considerato sicuro?

«Innanzitutto bisogna analizzare le minacce per capire i punti deboli, e implementare le contromisure già durante la fase di sviluppo. Infatti, solo partendo dalla progettazione del componente lo renderemo davvero sicuro, già dal momento in cui vengono definite le sue funzioni. Esistono varie tipologie di attacchi, dall’infiltrazione nella comunicazione da parte di un utente non autorizzato che manipola l’informazione, fino all’attacco più grave che porta al blocco di un sistema. Molto importante è cosa si vuole proteggere: la riservatezza dei dati, l’integrità del sistema e di tutte le parti coinvolte. Detto questo, quando si parla di sicurezza ci sono tanti requisiti, per i componenti ne sono stati definiti ben 57.»

Parliamo di quella che è forse la priorità più comune, controllare l’accesso: come si fa a garantire che solo gli utenti autorizzati possano accedere a quel sensore e a quel dato?

«In questo caso ci sono diversi livelli di sicurezza. Il livello 0 per l’accesso non richiede username e password, con tutti i rischi che ne conseguono. Il livello 1 invece richiede una password senza un nome utente, quindi chiunque la conosca può accedere. Un passo avanti si fa col livello 2, per il quale ogni utente ha la propria password. Un livello di sicurezza ancora maggiore vuole una doppia autenticazione in due fasi indipendenti, come per l’home banking. Noi abbiamo deciso di implementare lo standard a bordo del nostro strumento VEGAPULS 6X. In pratica significa che il sensore ha un certificato che conferma il livello di security raggiunto per ogni requisito di base. Tutte le caratteristiche sono state analizzate, capendo quale può essere il rischio dovuto a eventuali manomissioni. La differenza fra un sensore con o senza certificazione sta nelle pre-impostazioni, selezionate per garantire fin dall’inizio una sicurezza elevata. Il sensore certificato ha una sorta di “lucchetto”, e chi intende modificarlo deve avere le “chiavi” per aprirlo. Per ciascun prodotto esistono normative di accesso, fornite insieme al prodotto stesso. La vigilanza sui dispositivi connessi deve essere costante, perché gli attacchi hacker sono in continuo divenire. Per questo abbiamo creato un apposito team chiamato PSIRT (“Product Security Instant Responce Team”) sempre all’erta.»

Una sorta di R&D focalizzato sulla cyber security?

«Esattamente. Se il team individua eventuali lacune che nel corso degli anni potrebbero dare luogo a nuove minacce, provvedono a fornire aggiornamenti che riguardano tutte le parti interessate. La sicurezza di un prodotto infatti non nasce e muore al momento dell’acquisto, ma deve essere monitorata e garantita nel tempo. In questo momento gli attacchi nei confronti dei sensori possono essere considerati minori rispetto alle vulnerabilità dei sistemi informatici che controllano l’impianto. Detto questo, in alcuni ambiti anche i rischi per i sensori non devono essere sottovalutati. per la delicatezza degli impianti e dei processi che contribuiscono a monitorare. E noi siamo qui per questo».